Aktuelle Events

Fünf Tipps für wertschätzende Kommunikation

Kommunikationstipps fürs digitale Zeitalter

Autor: Barbara LiebermeisterDie modernen Kommunikationsmedien haben unser Kommunikationsverhalten verändert. Sie verleiten uns zudem häufig dazu, mit anderen Menschen „en passant“, also beiläufig, zu kommunizieren. Dies kann dramatische Konsequenzen für die Qualität unserer Kontakte und Beziehungen haben – sofern wir nicht bewusst(er) kommunizieren.

Unser Kommunikationsverhalten hat sich stark verändert: Früher wurden kurze Fragen meist mit einem Telefonat geklärt, heute geschieht das häufig per (Facebook/Skype-)Chat oder WhatsApp. Und auch die Tage der E-Mail sind vielleicht schon gezählt, weil Audio- und Videobotschaften Anlauf nehmen, sie zu verdrängen.

Doch eines blieb beim technischen Fortschritt der Kommunikation oft auf der Strecke: der Mensch, das menschliche Wesen mit seinen Bedürfnissen, Wertvorstellungen und persönlichen Eigenheiten. Als Individuum möchte der Mensch wahr- und ernst genommen werden, als Kunde möchte er umworben werden, als Mitarbeiter wünscht er sich Wertschätzung und Anerkennung und als Lieferant oder Geschäftspartner benötigt er den Augenkontakt, um Vertrauen zu gewinnen beziehungsweise aufzubauen.

Zeit, sich diese fünf Tipps für eine gewinnende Kommunikation in Erinnerung zu bringen:

1. Human Awareness - der persönliche Kontakt zählt nach wie vor

Das wird insbesondere bei der Vernetzung über die Sozialen Medien gern vergessen. Eine hohe Zahl an digitalen Kontakten mag vielleicht beeindruckend auf Außenstehende wirken, doch die Qualität und nicht die Zahl der Kontakte entscheidet letztlich über die Tragfähigkeit Ihres Netzwerks. Diese Qualität können Sie erheblich steigern, wenn Sie die Kontakte auch offline, also im wirklichen Leben pflegen – vorausgesetzt, Sie beherrschen das moderne Kommunikations-Einmaleins für den direkten, persönlichen Kontakt, was zu Tipp 2 führt.

2. Social Awareness - Empathie gewinnt

Empathie wird von den robusteren Zeitgenossen oft falsch verstanden. Überspitzt formuliert sind sie der Auffassung: Ich muss auch lachen, wenn dies mein Gegenüber tut. Und wenn er weint? Doch sollte ich dies ebenfalls tun. Das kann ein Ausdruck von Empathie sein, ist es aber nicht zwangsläufig. Viel wichtiger ist es, dem Anderen zuzuhören – um den Menschen zunächst wahr- und anzunehmen. Aus der hieraus erwachsenden Verbindung und Vertrauensgrundlage entwickeln empathische Menschen dann Lösungen oder Ideen, die dem anderen im Idealfall helfen, beispielsweise sein Problem einfacher in den Griff zu bekommen und zu lösen.

Empathie ist wie die Frage, wie eine Person ein bestimmtes Ziel erreicht. Um jemandem die bestmögliche Wegbeschreibung zu geben, ist es wichtig zu wissen:

- Wohin will die Person?

- Wie will sie das Ziel erreichen (zum Beispiel auf schnellsten, kürzesten oder sichersten Weg)?

- Wie ist sie unterwegs (zum Beispiel per Fuß oder mit dem Fahrrad oder Auto)?

- Welche Hilfsmittel stehen ihr zur Verfügung (zum Beispiel ein Stadtplan oder ein Navi)? Und

- Was benötigt sie gegebenenfalls noch für das Zurücklegen dieses Wegs (zum Beispiel eine Wegskizze, eine Fahrkarte oder Proviant)?

Dies zu erfragen und zunächst zuzuhören, statt (vorschnell) zu antworten, ist die einfachste Art, Menschen zu gewinnen und tragfähige Lösungen zu finden sowie Partnerschaften aufzubauen.

3. Incident Awareness - die Wahl des Kommunikationsmediums kann eine Situation entscheidend beeinflussen

Dies gilt unabhängig davon, ob es um das Herbeiführen von Entscheidungen, das Motivieren von Mitarbeitern, das Gewinnen von Kunden oder das Erzielen eines Vertragsabschlusses geht. Erfolgreich sind hier vor allem diejenigen, die den Unterschied zwischen „dringend“ und „wichtig“ erkennen. In der irrigen Annahme immer schnell reagieren zu müssen (= dringend), wird häufig das Potenzial missachtet, das aus der möglichen „Wichtigkeit“ resultiert.

Wer schnell reagiert, macht häufiger Fehler und vergisst oft entscheidende Details. Und vor allem bleiben bei der schnellen Kommunikation, so nebenbei, häufig die Wertschätzung und Anerkennung für den anderen auf der Strecke. Kommunikation reduziert sich auf Information.

Ein Kompromiss kann sein, bei Anfragen zum Beispiel per E-Mail zunächst mit einer kurzen Nachricht zu reagieren und der anderen Person einen persönlichen Anruf in Aussicht zu stellen – oder eine ausführliche Antwort zu einem späteren Zeitpunkt. Wenn Sie Zeit und Energie in Ihre persönlichen Kontakte investieren, festigen Sie dadurch die Loyalität, das wechselseitige Vertrauen und die Tragfähigkeit Ihres Netzwerks.

Überlegen Sie auch, ob Sie geschäftliche Telefonate wirklich auf offener Straße, beim Autofahren oder im Zug vor den Ohren anderer führen? Haben Ihre (Geschäfts-)Partner nicht mehr Aufmerksamkeit, Konzentration, Wertschätzung und persönliche Zuwendung verdient? Das ist perfekte Überleitung zu Tipp 4.

4. Digital Awareness – halten Sie und Ihr Unternehmen im realen Leben, was Sie online versprechen?

Wenn Sie beispielsweise mit dem Label „vertrauenswürdig“ werben, dann passen Telefonate auf offener Straße, in der Flughafenlobby und im Zug bestimmt nicht zu diesem (Werbe-)Versprechen. Bei der Digital Awareness geht also darum, die Signale und Botschaften, die Sie bei der digitalen Kommunikation aussenden, mit denen im persönlichen Kontakt zu synchronisieren – damit Sie (bzw. Ihr Unternehmen) authentisch und somit glaubwürdig wirken.

Insbesondere die Generation Y und noch stärker die nachrückende Generation Z misst der Authentizität eine sehr hohe Bedeutung bei. Für sie die Authentizität einer Person, Organisation oder Marke der zentrale Faktor, ob sie ihr vertrauen oder sich ihr anvertrauen. Dessen sollten sich gerade Führungskräfte, aber auch Verkäufer bewusst sein. Damit es mit dem authentischen Auftreten noch besser klappt, empfehlen sich Zeiten der Selbstreflexion sowie Entspannung, womit wir beim letzten Tipp angelangt sind.

5. Timeout-Awareness - terminieren Sie feste Auszeiten

Kümmern Sie sich in dieser Zeit, in der Sie weder am PC sitzen, noch das Smartphone in Betrieb haben, vor allem um sich selbst und die Menschen in Ihrem Umfeld. Und selbstverständlich ist es in Besprechungen auch ein Ausdruck von Wertschätzung, wenn Sie auf Ihre digitale Erreichbarkeit verzichten. Denn nur dann können Sie sich voll und ganz auf die Situation und Ihr Gegenüber konzentrieren. Das sollte – von begründeten Ausnahmen abgesehen – eigentlich selbstverständlich sein. Dies ist es aber leider nicht.

Die Autorin Barbara Liebermeister leitet das Institut für Führungskultur im digitalen Zeitalter (IFIDZ), Frankfurt. Mehr zur Person und zu den Business-Aktivitäten der Autorin erfahren Sie hier

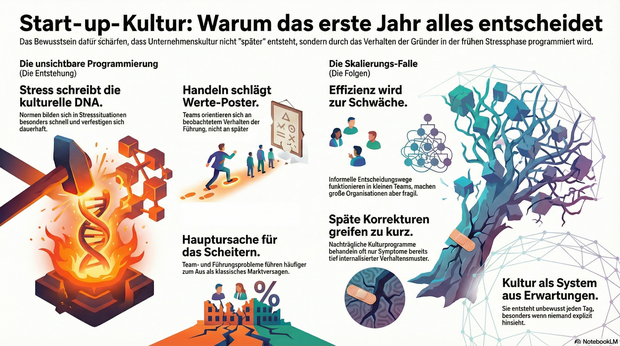

Kultur entsteht nicht später – sie entsteht jetzt

Serie: Führen im Start-up, Teil 3: Warum Start-ups ihre spätere Dysfunktion oft im ersten Jahr programmieren.

Montagmorgen, 7.42 Uhr: Das Team steht im offenen Büro. Der Release ist instabil, der Kunde ungeduldig. Der Gründer übernimmt das Gespräch. Die Stimme wird lauter. Der Ton schärfer. Niemand widerspricht.

Am Nachmittag ist wieder Ruhe. Abends posten alle auf LinkedIn über Teamspirit.

So entstehen Kulturen. Nicht im Offsite, nicht im Werte-Workshop, sondern in genau solchen Momenten.

Der größte Irrtum junger Unternehmen

„Um Kultur kümmern wir uns später. Jetzt geht es um Wachstum.“ Dieser Satz fällt häufig. Er klingt pragmatisch. Fast erwachsen. Tatsächlich ist er riskant.

Organisationsforschung beschreibt seit Jahrzehnten, dass sich Normen früh bilden – und erstaunlich schnell verfestigen. Besonders in Stresssituationen. Nicht in stabilen Phasen.

Unter Druck wird nicht nur gearbeitet. Unter Druck wird programmiert.

Stress schreibt Verhalten in die DANN

In der Frühphase herrscht fast permanent Unsicherheit: Finanzierung offen, Produkt iterativ, Rollen unscharf. Genau in diesem Umfeld bilden sich implizite Regeln.

- Wer darf widersprechen?

- Wie wird mit Fehlern umgegangen?

- Wer bekommt Anerkennung – und wofür?

- Wie werden Konflikte gelöst?

Diese Regeln werden selten formuliert. Sie werden beobachtet.

Wenn ein(e) Gründer*in Kritik als Bremse interpretiert, lernt das Team: Widerspruch ist riskant. Wenn Wochenendarbeit als Loyalitätsbeweis gilt, wird Dauerverfügbarkeit zur Norm. Wenn Entscheidungen spontan und intransparent fallen, entsteht operative Unklarheit.

Später spricht man von gewachsener Kultur. Tatsächlich handelt es sich um kumulierte Reaktionen auf frühen Druck.

Warum Geschwindigkeit Differenzierung verdrängt

Start-ups priorisieren Tempo. Verständlich. Märkte warten nicht. Investor*innen auch nicht.

Doch Geschwindigkeit hat Nebenwirkungen. Reflexion rutscht nach hinten. Entscheidungswege bleiben implizit. Rollen werden funktional verteilt, aber nicht sauber geklärt.

Untersuchungen zu Gründungsverläufen zeigen immer wieder ein ähnliches Muster: Unternehmen wachsen schneller als ihre Führungsstrukturen. Entscheidungen bleiben informell an die Gründungsperson gebunden, während Team und Komplexität zunehmen.

Was in der Frühphase Effizienz bedeutet, wird mit zunehmender Größe zur strukturellen Schwäche. Solange das Unternehmen klein ist, funktioniert das. Mit Wachstum wird es fragil.

Die Romantisierung der Anfangszeit

Die Start-up-Erzählung liebt Improvisation. Pizza im Büro. 18-Stunden-Tage. „Wir gegen den Rest der Welt.“ Doch genau in dieser Phase werden kulturelle Maßstäbe gesetzt.

- Was heute als Flexibilität gefeiert wird, kann morgen Willkür bedeuten.

- Was heute als Nähe empfunden wird, kann morgen Intransparenz heißen.

- Was heute als Loyalität gilt, wird morgen als Abhängigkeit erlebt.

Kultur ist kein Stimmungsbild. Sie ist ein System aus Erwartungen.

Warum spätere Kulturprogramme oft Symptome behandeln

Wenn ein Start-up wächst und Fluktuation steigt, Konflikte eskalieren oder Führung inkonsistent wirkt, beginnt häufig die Kulturarbeit. Leitbilder werden formuliert, Werte definiert, Workshops organisiert.

Doch Kultur entsteht nicht durch Deklaration. Sie entsteht durch Wiederholung, durch „ins Leben bringen“. Mitarbeitende orientieren sich nicht an Postern. Sie orientieren sich an erlebter Macht.

Wenn frühe Verhaltensmuster nie hinterfragt wurden, sind sie längst internalisiert. Ein späteres Werte-Set ersetzt keine gelebten Normen.

Der wirtschaftliche Preis

Kulturelle Dysfunktion ist kein weiches Thema.

- Sie beeinflusst Entscheidungsgeschwindigkeit.

- Sie erhöht Konfliktkosten.

- Sie wirkt auf Mitarbeiter*innenbindung.

- Sie prägt Innovationsfähigkeit.

- Sie beeinflusst Reputation am Arbeitsmarkt.

Interne Analysen vieler Investor*innen zeigen: Nicht Marktversagen ist die häufigste Ursache für Start-up-Scheitern, sondern Team- und Führungsprobleme. Und diese entstehen selten im zehnten Jahr. Sie entstehen im ersten.

Ein unbequemer Schluss

Kultur entsteht nicht dann, wenn sie auf der Agenda steht. Sie entsteht dann, wenn niemand hinsieht. Tag für Tag. Die entscheidende Frage lautet daher nicht: Welche Werte wollen wir später haben? Sondern: Was lehren wir unser System gerade – durch unser Verhalten unter Druck?

Denn jedes Start-up hat Kultur. Die einzige Frage ist, ob sie bewusst gestaltet oder sich unbewusst einschleicht.

Tipp zum Weiterlesen

Im ersten Teil der Serie haben wir untersucht, warum Überforderung kein Spätphänomen von Konzernen ist, sondern in der Seed-Phase beginnt. Hier zum Nachlesen: https://t1p.de/56g8e

Im zweiten Teil der Serie haben wir thematisiert, warum sich Gründer*innen oft einsam fühlen, obwohl sie von Menschen umgeben sind. Hier zum Nachlesen: https://t1p.de/y21x5

Die Autorin Nicole Dildei ist Unternehmensberaterin, Interimsmanagerin und Coach mit Fokus auf Organisationsentwicklung und Strategieberatung, Integrations- und Interimsmanagement sowie Coach•sulting.

Regulierte Produkte online verkaufen: Was Gründer zu REACH, Produktsicherheit & Compliance wissen müssen

Wer einen eigenen Online-Shop aufbaut, denkt zuerst an Marketing, Shop-Design und Logistik. Spätestens beim Sortiment taucht jedoch eine Frage auf, die für viele Gründer entscheidend ist: Darf ich dieses Produkt überhaupt verkaufen – und unter welchen Voraussetzungen?

Gerade bei regulierten Produkten entscheidet rechtliche Sorgfalt nicht nur über Abmahnungen oder Rückrufe, sondern auch über das Vertrauen der Kunden. Dieser Leitfaden zeigt verständlich, worauf Gründer beim Online-Verkauf achten müssen – mit Fokus auf REACH, Produktsicherheit und praktische Compliance.

Was gilt überhaupt als „reguliertes Produkt“?

Regulierte Produkte sind Waren, die besonderen gesetzlichen Anforderungen unterliegen. Dazu zählen unter anderem:

- Kosmetische Produkte

- Chemische Gemische und Stoffe

- Lebensmittel und Nahrungsergänzungsmittel

- Medizinprodukte

- Produkte mit Hautkontakt oder bestimmungsgemäßem Körperkontakt

Typisch für diese Produktgruppen ist:

Nicht allein das Produkt an sich ist relevant – sondern auch Inhaltsstoffe, Kennzeichnung, Nachweise und Dokumentation.

REACH – was Gründer wirklich wissen müssen

REACH ist die zentrale EU-Chemikalienverordnung. Sie betrifft nicht nur klassische Chemikalien, sondern auch viele Alltagsprodukte, wenn darin Stoffe enthalten sind.

Für Gründer im E-Commerce bedeutet das:

- Produkte dürfen keine verbotenen Stoffe enthalten

- Grenzwerte für besonders besorgniserregende Stoffe (SVHC) müssen eingehalten werden

- Lieferanten müssen entsprechende Informationen bereitstellen

Wichtig:

Auch Händler tragen Verantwortung – nicht nur Hersteller. Wer Produkte in der EU in Verkehr bringt, muss im Zweifel nachweisen können, dass die gesetzlichen Anforderungen eingehalten werden.

Ein häufiger Fehler von Gründern ist es, sich ausschließlich auf Aussagen des Lieferanten zu verlassen, ohne entsprechende Dokumente anzufordern.

Produktsicherheit ist kein Formalthema

Neben REACH gilt in Deutschland und der EU vor allem das Produktsicherheitsrecht. Grundprinzip:

Ein Produkt darf keine Gefahr für Verbraucher darstellen, wenn es bestimmungsgemäß verwendet wird.

Dazu gehören unter anderem:

- sichere Materialien

- klare Gebrauchshinweise

- Warnhinweise, wenn Risiken nicht ausgeschlossen werden können

- nachvollziehbare Produktinformationen

Für den Onlinehandel bedeutet das zusätzlich:

Alle relevanten Informationen müssen auch im Shop korrekt dargestellt werden – nicht nur auf der Verpackung.

Kennzeichnung und Dokumentation: oft unterschätzt

Viele Gründer unterschätzen den Aufwand rund um Kennzeichnung und Dokumentation. Dazu zählen zum Beispiel:

- vollständige Hersteller- oder Inverkehrbringerangaben

- Chargenkennzeichnung (je nach Produktgruppe)

- Inhaltsstofflisten

- Sicherheitsdatenblätter, sofern relevant

- interne Ablage aller Nachweise

Gerade bei späteren Prüfungen durch Behörden oder Marktplätze ist eine saubere Dokumentation entscheidend.

Praxisbeispiel: Tattoo-Farben als regulierte Nischenkategorie

Ein besonders anschauliches Beispiel für regulierte Produkte im Onlinehandel sind Tattoo-Farben.

Hier greifen gleich mehrere Regelwerke:

- REACH-Verordnung

- zusätzliche nationale Vorgaben

- verschärfte Grenzwerte für Pigmente und Inhaltsstoffe

Für Händler und Gründer bedeutet das:

- nur konforme Produkte dürfen angeboten werden

- Konformitätsnachweise müssen vorliegen

- Kunden erwarten zunehmend transparente Informationen zur Sicherheit

Ein guter Überblick über eine solche regulierte Produktkategorie findet sich zum Beispiel hier: https://www.murostar.com/Tattoo-Farben

Gerade für Gründer ist diese Branche interessant, weil sie zeigt, wie sich ein klar regulierter Markt dennoch erfolgreich und nachhaltig bedienen lässt – sofern die rechtlichen Anforderungen von Beginn an eingeplant werden.

Compliance als Wettbewerbsvorteil nutzen

Viele Start-ups sehen Regulierung zunächst als Hürde. In der Praxis kann Compliance jedoch ein klarer Wettbewerbsvorteil sein.

Denn Kunden achten immer stärker auf:

- Sicherheit

- Transparenz

- nachvollziehbare Produktinformationen

- verantwortungsvollen Umgang mit Materialien

Wer diese Aspekte aktiv kommuniziert – etwa durch klare Produktbeschreibungen, Zertifikate oder erklärende Inhalte – positioniert sich als seriöser Anbieter.

Gerade in sensiblen Produktbereichen (Hautkontakt, Körperanwendung, Gesundheit) ist Vertrauen häufig kaufentscheidend.

Typische Fehler von Gründern – und wie man sie vermeidet

Aus der Praxis lassen sich immer wieder dieselben Fehler beobachten:

1. Unvollständige Lieferantendokumente

Viele Gründer lassen sich keine vollständigen Konformitätsnachweise aushändigen.

2. Falsche Annahme: „Mein Großhändler haftet schon“

Auch Händler können als Inverkehrbringer gelten – insbesondere bei Importen aus Nicht-EU-Ländern.

3. Fehlende Produktinformationen im Shop

Gesetzlich geforderte Angaben fehlen häufig in den Produktbeschreibungen.

4. Keine klare interne Zuständigkeit

Niemand im Unternehmen fühlt sich für regulatorische Themen verantwortlich.

Abhilfe schafft meist ein einfacher, aber konsequenter Prozess:

- feste Checkliste je Produktgruppe

- zentrale Ablage aller Dokumente

- klare Zuständigkeit im Team

Import aus Drittstaaten: besonders kritisch

Wer Ware aus Nicht-EU-Ländern importiert, trägt ein deutlich höheres Risiko. In diesem Fall wird der Händler in vielen Fällen rechtlich zum Inverkehrbringer.

Das bedeutet konkret:

- volle Verantwortung für Konformität

- eigene Prüfpflichten

- ggf. eigene Registrierungspflichten

Gerade Gründer sollten hier sehr vorsichtig kalkulieren und frühzeitig fachlichen Rat einholen.

Wann lohnt sich externe Unterstützung?

Spätestens wenn mehrere regulierte Produktgruppen im Sortiment sind, ist es sinnvoll, externe Fachstellen einzubinden – etwa:

- spezialisierte Rechtsanwälte

- Compliance-Berater

- Prüfinstitute

Das verursacht Kosten, verhindert aber oft deutlich höhere Folgekosten durch Rückrufe, Marktplatzsperren oder Abmahnungen.

Fazit: Rechtssicher starten – und Vertrauen systematisch aufbauen

Regulierte Produkte online zu verkaufen ist für Gründer gut machbar – erfordert jedoch Struktur, Planung und Verantwortungsbewusstsein.

Wer sich frühzeitig mit folgenden Punkten beschäftigt,

- REACH-Anforderungen

- Produktsicherheitsrecht

- Kennzeichnungspflichten

- saubere Lieferantendokumentation

legt nicht nur den Grundstein für rechtssicheren Handel, sondern auch für langfristiges Kundenvertrauen.

Gerade in spezialisierten Nischen zeigt sich: Compliance ist kein Bremsklotz – sondern ein echtes Qualitätsmerkmal im modernen E-Commerce.

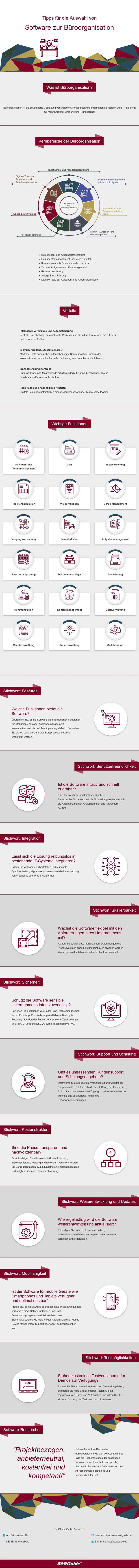

Schluss mit dem Chaos: Ein Leitfaden für effiziente Büroorganisation

Ein unaufgeräumter Schreibtisch, unauffindbare Dateien und ständige Zeitnot – für viele ist das der Arbeitsalltag. Dabei ist gute Büroorganisation kein Hexenwerk, sondern das Fundament für produktives und stressfreies Arbeiten. Eine Analyse bewährter Methoden von SoftGuide, einer Softwarevergleichsplattform für Unternehmen und Behörden, zeigt, wie man Struktur in den Arbeitsplatz bringt, von der analogen Ablage bis zum digitalen Ordner.

Büroorganisation ist weit mehr als nur „Aufräumen“

Es ist ein bekanntes Phänomen: Wer im Chaos versinkt, verliert nicht nur Dokumente, sondern vor allem Zeit und Nerven. Eine durchdachte Büroorganisation ist daher weit mehr als nur „Aufräumen“; sie ist ein strategisches Werkzeug zur Effizienzsteigerung. Basierend auf aktuellen Management-Methoden lassen sich klare Schritte definieren, um den Arbeitsplatz zu optimieren.

Das Fundament: Die 5S-Methode

Am Anfang jeder Neuorganisation steht ein systematischer Ansatz. Experten verweisen hierbei oft auf das sogenannte 5S-Modell, ein Kreislaufsystem für dauerhafte Ordnung:

1. Sortieren: Alles Unnötige wird gnadenlos aussortiert.

2. Systematisieren: Jedem verbliebenen Gegenstand wird ein fester Platz zugewiesen.

3. Säubern: Der Arbeitsplatz wird gereinigt und instand gehalten.

4. Standardisieren: Es werden Regeln festgelegt, damit die Ordnung bleibt.

5. Selbstdisziplin: Die Einhaltung der Standards muss zur Gewohnheit werden.

Der Schreibtisch: Zonen der Produktivität

Ein häufiger Fehler ist die wahllose Platzierung von Arbeitsmitteln. Eine effiziente Schreibtisch-Organisation unterteilt die Arbeitsfläche in Zonen, basierend auf der Nutzungshäufigkeit:

Zone 1: Griffbereit. In direkter Nähe sollten sich nur Dinge befinden, die täglich und ständig gebraucht werden, wie Tastatur, Maus, Telefon und das aktuell bearbeitete Dokument.

Zone 2: In Reichweite. Dinge, die regelmäßig, aber nicht permanent genutzt werden (Locher, Hefter, aktuelle Projektmappen), gehören in Schubladen oder Ablagen in Armlänge.

Zone 3: Archiv. Alles, was abgeschlossen ist oder selten benötigt wird, gehört in Schränke oder das Archiv – weg von der primären Arbeitsfläche.

Das Ziel ist der „Clean Desk“: Auf der Tischplatte liegt nur das, woran gerade gearbeitet wird.

Die digitale Herausforderung

Im modernen Büro verlagert sich das Chaos oft vom Schreibtisch auf die Festplatte. Hier gelten ähnliche Regeln wie in der physischen Welt. Eine logische **Ordnerstruktur** ist essenziell.

Ein Profi-Tipp für Dateinamen ist das vorangestellte Datum im Format `JJMMTT` (z.B. 231025_Rechnung_Müller*). Dies garantiert, dass Dateien chronologisch sortiert bleiben, egal wo sie gespeichert werden. Zudem sollte das E-Mail-Postfach nicht als To-Do-Liste missbraucht werden; Mails sollten bearbeitet, archiviert oder gelöscht werden („Inbox Zero“ Prinzip).

Zeitmanagement und Routinen

Ordnung im Raum schafft Ordnung im Kopf, doch auch die Zeit will verwaltet werden. To-Do-Listen helfen, den Überblick zu behalten, aber nur, wenn sie priorisiert werden. Nicht jede Aufgabe ist gleich wichtig.

Damit das neue System nicht nach einer Woche kollabiert, sind Routinen entscheidend. Eine einfache, aber wirkungsvolle Methode: Die letzten fünf bis zehn Minuten des Arbeitstages gehören dem Aufräumen. Wer seinen Schreibtisch abends leer hinterlässt, startet am nächsten Morgen motivierter und ohne Altlasten.

Ergonomie: Die Basis für Leistung

Organisation betrifft auch den Körper. Ein ergonomisch eingerichteter Arbeitsplatz verhindert Ermüdung und langfristige Gesundheitsschäden. Dazu gehören die richtige Einstellung der Bürostuhlhöhe, der passende Abstand zum Monitor (ca. eine Armlänge) und ausreichende Beleuchtung. Wer bequem und gesund sitzt, kann sich länger konzentrieren.

Fazit: Ordnung zahlt sich aus

Die Vorteile einer konsequenten Büroorganisation liegen auf der Hand. Suchzeiten werden drastisch reduziert, Arbeitsabläufe beschleunigt und der professionelle Eindruck gegenüber Kund*innen oder Kolleg*innen gestärkt. Vor allem aber schafft ein strukturierter Arbeitsplatz mentale Klarheit – und damit mehr Raum für die eigentlichen Aufgaben.

Astrogeografie: Die unterschätzte Macht der Orte

Wie die Standortfrage den Erfolg deiner Ideen mitbestimmt, erläutert Business-Astrologin Franziska Engel.

Manche Ideen scheinen wie von selbst zu wachsen, sobald sie an einem bestimmten Ort entstehen. Gespräche fließen leichter, Kooperationen ergeben sich im richtigen Moment und Entscheidungen fallen mit einer Klarheit, die sich kaum planen lässt. Und dann gibt es Orte, an denen das Gegenteil geschieht. Projekte stocken, Motivation sinkt und selbst gute Pläne fühlen sich schwer an.

Diese Unterschiede sind kein Zufall. Jeder Mensch steht in einer individuellen Beziehung zu bestimmten Orten. Diese Verbindung lässt sich astrogeografisch sichtbar machen und zeigt, wo persönliche Linien und Themen in Resonanz treten. Orte entfalten ihre Wirkung also nicht aus sich selbst heraus, sondern im Zusammenspiel mit der Person, die dort lebt oder arbeitet. Wer diese Zusammenhänge versteht, erkennt, dass Standortentscheidungen nicht nur von Zahlen abhängen, sondern auch von Resonanz.

Wenn Zahlen zu wenig sagen

In der Wirtschaft gilt die Standortwahl meist als nüchterne Rechenaufgabe. Es geht um Steuern, Infrastruktur, Fachkräfte oder Marktpotenziale. Doch diese Faktoren erklären nicht, warum manche Gründer*innen an einem Ort aufblühen, während sie an einem anderen stagnieren.

Als Business-Astrologin mit Fokus auf internationale Wirtschaft, beschäftige ich mich seit Jahren mit dieser Fragestellung. In meiner Arbeit verbinde ich wirtschaftliches Denken mit astrogeografischen Analysen, die zeigen, welche Orte mit den individuellen Anlagen und Potenzialen einer Person in Resonanz stehen. Dabei geht es nicht um allgemeine Zuschreibungen zu Ländern, Städten oder Regionen, sondern um den persönlichen Bezug zwischen Mensch und Ort.

Jeder Mensch hat ein eigenes energetisches Muster, das durch astrogeografische Linien sichtbar gemacht werden kann. Diese Linien zeigen, wo bestimmte Themen wie etwa Kreativität, Kommunikation, Wachstum oder Stabilität besonders aktiv werden.

Wer diese individuellen Zusammenhänge kennt, kann Standortentscheidungen bewusster treffen. Ein Ort kann dann gezielt gewählt werden, um eine bestimmte Entwicklungsphase zu unterstützen oder neue Impulse in ein bestehendes Projekt zu bringen.

Ein Ort, an dem Ideen nur so sprühen. Ein anderer, an dem sich plötzlich Klarheit einstellt. Oder ein dritter, an dem trotz aller Mühe nichts richtig funktioniert. Diese Erfahrungen kennt fast jede(r), der/die gründet oder neue Wege geht. Es geht hierbei nicht darum, einem Ort bestimmte Eigenschaften zuzuschreiben. Entscheidend ist, wie dieser Ort mit dem eigenen astrologischen Muster in Verbindung steht. Erst daraus entsteht Resonanz oder Spannung.

Diese Resonanz kann sowohl auf die Standortwahl als auch auf die Gestaltung von Arbeitsräumen angewendet werden. Schon kleine Veränderungen können spürbar machen, ob sich jemand in seiner Energie bewegt oder dagegen arbeitet. Die Position eines Schreibtischs, die Blickrichtung, Licht oder Farben, all das beeinflusst, wie sich persönliche Linien am Ort entfalten können. Es ist faszinierend zu beobachten, wie sich die Atmosphäre verändert, sobald ein Raum in seiner Balance ist.

Wenn Ort und Mensch zusammenarbeiten

Erfolg entsteht dort, wo Menschen und Orte miteinander harmonieren. Wenn der Standort das stärkt, was jemand in die Welt bringen möchte, entsteht eine natürliche Leichtigkeit. Ideen fließen, Kommunikation wird klarer und Entscheidungen fallen mühelos. Diese Sichtweise gewinnt gerade jetzt an Bedeutung.

Immer mehr Gründer*innen arbeiten ortsunabhängig und leben in Bewegung. Sie wechseln Länder, Zeitzonen und Kulturen. Für sie ist die Frage nach dem richtigen Ort oft keine Entscheidung auf Dauer, sondern eine, die sich ständig neu stellt.

Es ist aber nicht nur wichtig, passende Standorte zu finden, sondern auch die Orte, an denen man sich bereits befindet, bewusst zu verstehen. Denn jeder Ort, an dem man sich aufhält, trägt eine bestimmte Resonanz im persönlichen System. Wer erkennt, welche Energie dort gerade wirkt, kann sie gezielt nutzen, ob zur Fokussierung, zur Inspiration oder für einen Neuanfang.

Gerade für digitale Nomad*innen, Freelancer*innen oder Unternehmer*innen, die regelmäßig unterwegs sind, kann dieses Wissen zum Schlüssel werden. Es geht nicht darum, ständig auf der Suche nach dem perfekten Ort zu sein, sondern die Qualität des jeweiligen Ortes zu erkennen und bewusst mit ihr zu arbeiten. Wenn Menschen verstehen, wie der Ort, an dem sie sich gerade befinden, mit ihnen in Resonanz steht, können sie viel freier und klarer handeln. Dann wird Bewegung selbst zu einem stabilen System.

Standortwahl als Zukunftskompetenz

In klassischen Gründungsprozessen wird der Standort oft zu Beginn festgelegt und danach kaum hinterfragt. Man sollte ihn jedoch als lebendiges Element sehen, das sich mitentwickelt. So wie sich Menschen verändern, wandeln sich auch ihre Resonanzen. Ein Ort, der früher förderlich war, kann später blockierend wirken, und umgekehrt. Viele erkennen erst im Rückblick, dass der Standort Teil ihrer Entwicklung war. Er erzählt, wo etwas begonnen hat und wo sich neue Wege auftun.

Diese Erkenntnis macht die Standortwahl zu einer echten Zukunftskompetenz. Wer versteht, wie Mensch und Ort zusammenwirken, kann bewusster steuern, wann ein Wechsel sinnvoll ist und wann Stabilität gebraucht wird. So wird die Standortplanung zu einem Werkzeug für innere und äußere Klarheit.

Der Ort als stiller Mitspieler

Orte sind keine Zufälle, sondern Wegbegleiter. Sie spiegeln, wo man steht, und zeigen, was sich entfalten möchte. Manche öffnen Türen, andere laden dazu ein, innezuhalten. Wenn wir die Sprache unserer Orte verstehen, treffen wir Entscheidungen mit mehr Bewusstsein. Dann wird der Standort zu einem stillen Mitspieler, der leise, aber kraftvoll dabei hilft, Visionen Wirklichkeit werden zu lassen. So entsteht Erfolg nicht nur durch Strategie, sondern auch durch die Verbindung zwischen Mensch, Ort und dem, was entstehen will.

Die Autorin Franziska Engel ist Diplom-Wirtschafts-Sinologin und geprüfte (Business-)Astrologin des Deutschen Astrologen Verbandes e.V., www.unternehmen-astrologie.de

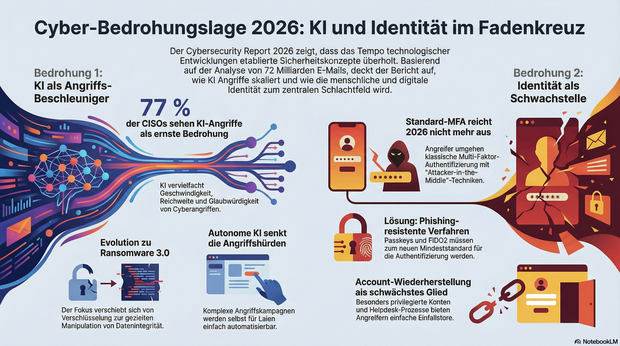

Cybersecurity Report 2026

Das Angriffstempo 2026: KI beschleunigt, Identitäten geraten unter Druck – eine Analyse von Umut Alemdar, Senior Vice President Cybersecurity by Proofpoint.

Die Cyberbedrohungslage tritt 2026 in eine neue Phase ein. Künstliche Intelligenz (KI) und Automatisierung beschleunigen nicht nur Innovationen auf Unternehmensseite, sondern verändern auch die Arbeitsweise von Angreifern grundlegend. Der Cybersecurity Report 2026 von Hornetsecurity by Proofpoint zeichnet dieses Bild auf Basis von 72 Milliarden über zwölf Monate (15. Oktober 2024 bis 15. Oktober 2025) analysierten E-Mails, ergänzt durch Telemetriedaten aus globalen Cloud-Umgebungen und die Forschung des Hornetsecurity Security Labs. Das Ergebnis ist klar: Die Geschwindigkeit technologischer Entwicklungen überholt vielerorts etablierte Sicherheitskonzepte und eröffnet damit neue, hochskalierbare Angriffsvektoren.

Wenn KI schneller wächst als die Sicherheitsstrategie

KI ist längst kein Zukunftsthema mehr, sondern fester Bestandteil moderner Geschäftsprozesse. Genau darin liegt jedoch auch ein Risiko. Viele Organisationen führen KI-gestützte Tools schneller ein, als Sicherheits- und Governance-Strukturen angepasst werden können. Die Folge sind blinde Flecken: fehlende Transparenz über eingesetzte Modelle, unkontrollierte Datenflüsse und eine deutlich vergrößerte Angriffsfläche. Prompt-Injection-Angriffe oder unbeabsichtigte Datenlecks sind damit keine theoretischen Szenarien mehr, sondern reale Bedrohungen.

Besonders kritisch wird es dort, wo agentische KI nicht nur unterstützt, sondern eigenständig handelt. Autonome Systeme, die in Eigenregie Aktionen ausführen und externe Dienste ansteuern können, senken die Einstiegshürden für Angreifer drastisch. Schon jetzt lassen sich selbst mit geringem technischem Know-how so mehrstufige Angriffskampagnen automatisieren – angefangen bei der initialen Kontaktaufnahme über Social Engineering bis hin zur Ausnutzung technischer Schwachstellen. KI wird damit zum Multiplikator für die Geschwindigkeit, die Reichweite und die Glaubwürdigkeit von Angriffen.

Parallel dazu entwickelt sich auch Ransomware weiter. Die nächste Generation, häufig als Ransomware 3.0 bezeichnet, zielt nicht mehr primär auf Verschlüsselung oder Datenabfluss ab. Stattdessen rückt die Manipulation der Datenintegrität in den Fokus. Angreifer nutzen KI, um Daten gezielt zu verändern, Vertrauen zu untergraben und langfristiges Chaos zu verursachen. Die Folgen sind oft gravierender als nur ein klassischer Systemausfall, da die betroffenen Unternehmen nicht mehr sicher beurteilen können, welche Informationen nun noch korrekt sind.

Dass diese Entwicklung ernst genommen werden muss, zeigt auch die Einschätzung der Sicherheitsverantwortlichen: Laut Cybersecurity Report 2026 bewerten 77 Prozent der CISOs KI-generierte Angriffe als ernsthafte und wachsende Bedrohung. 2026 wird daher ein Jahr, in dem Organisationen ihre KI-Nutzung sowohl kritischer hinterfragen als auch konsequenter absichern müssen.

Ausnutzung schwacher Identitäts- und Zugriffsmodelle

Auch die Identität wird 2026 zum zentralen Angriffspunkt. Bedrohungsakteure konzentrieren sich zunehmend darauf, Authentifizierungs- und Wiederherstellungsprozesse zu unterlaufen – selbst dort, wo moderne Sicherheitsmechanismen im Einsatz sind.

Ein besonders effektiver Ansatz sind Attacker-in-the-Middle-Techniken, mit denen Phishing-Kits klassische Multi-Faktor-Authentifizierungs-Verfahren umgehen und Sitzungstoken abgreifen. Das hat zur Folge, dass Standard-MFAs 2026 nicht mehr ausreichen. Stattdessen müssen phishing-resistente Verfahren wie FIDO2-Sicherheitsschlüssel und Passkeys zum neuen Mindeststandard gemacht werden.

Gleichzeitig zeigt sich: Identitätsprüfung und Account-Wiederherstellung sind häufig das schwächste Glied in der Sicherheitskette. Besonders privilegierte Konten und ausgelagerte Helpdesk-Prozesse machen es Angreifern leicht, bestehende Sicherheitskontrollen zu umgehen. Unternehmen, die ihr Sicherheitsniveau auch 2026 aufrechterhalten wollen, müssen Identitäts- und Berechtigungsstrukturen systematisch auf den Prüfstand stellen, um verborgene Sicherheitslücke frühzeitig aufzudecken, bevor Bedrohungsakteure sie ausnutzen können.

Passkeys sollten deshalb frühzeitig mitgedacht werden. Ihre Einführung wurde 2025 noch durch fragmentierte, uneinheitliche Nutzererlebnisse und den hohen Aufwand bei der Verwaltung unternehmensinterner Zugänge gebremst. Als passwortlose, kryptografisch abgesicherte Anmeldeverfahren, die Nutzer eindeutig an Gerät und Dienst binden, setzen sie sich jedoch zunehmend als besonders wirksame phishing-resistente Authentifizierungsmethode durch. Sie werden 2026 spürbar an strategischer Relevanz gewinnen.

Die Entwicklungen lassen keinen Interpretationsspielraum: 2026 gewinnt, wer vorbereitet ist. Organisationen, die Identitäts- und KI-Sicherheit vernachlässigen, riskieren Schäden, die weit über technische Störungen hinausgehen und dauerhaft Vertrauen zerstören. So wird spätestens in diesem Jahr deutlich: Cybersicherheit geht weit über den Schutz von Systemen hinaus. Sie entscheidet darüber, ob Unternehmen auch unter Druck stabil bleiben, handlungsfähig reagieren und ihr wirtschaftliches Überleben nachhaltig sichern können.

Wachstumsfalle Teamkultur

Was passiert, wenn niemand im Team mehr sagt, was er/sie wirklich denkt, und warum viele Start-ups nicht an Konflikten, sondern am Schweigen scheitern.

Es ist Montagvormittag. Der Meetingraum ist voller Kolleg*innen. Es wird auf Schreibblöcken gekritzelt und aus dem Fenster geschaut. „Findet ihr die Idee gut?“, fragt die Leitung in die Runde. Die Blicke der Teammitglieder wandern auf den Boden, niemand sagt etwas. Absolute Stille im Raum. Wieder die Leitung: „Super, dann werte ich das als Ja!“ Das Meeting wird beendet, die Mitarbeitenden verlassen mit leeren Gesichtern den Raum. Zweifel am neuen Konzept werden in Einzelgesprächen im Flurfunk besprochen.

Was kostet dieses Schweigen? Produktivität? Innovation? Talentbindung?

Denn was wir hier beobachten, ist keine Zustimmung, sondern ein klares Signal, dass etwas getan werden muss. Bleierne Stille und die Abwesenheit offen ausgetragener Konflikte sind deutliche Zeichen von Resignation und nicht einer vermeintlich harmonischen Teamkultur. Stille im Team und Resignation beginnen als schleichender Prozess. Am Anfang der Unternehmensgründung herrscht Euphorie. Jede Idee klingt nach Aufbruch und jedes Meeting nach Zukunft. Doch irgendwann wird das Schweigen laut. Fragen werden nicht mehr offen gestellt und Kritik bleibt häufig unausgesprochen, Slack-Threads enden mit Emojis statt Worten. Gründer*innen wundern sich über plötzliche Kündigungen und merken zu spät: Die Kultur, die sie für harmonisch hielten, ist längst verstummt.

Wenn Selbstschutz und Zurückhaltung wichtiger werden als die Wahrheit

In vielen Start-ups dominieren Geschwindigkeit, Innovation und der permanente Druck, schnell gute Ergebnisse zu liefern. Gefühlt bleibt keine Zeit, die eigenen Zweifel zu erklären und Ideen infrage zu stellen. In einer „Hustle-Culture“ liegt der Fokus auf sofortiger Umsetzung. Werden Rückfragen in Meetings persönlich genommen und Ideen öffentlich bewertet, entsteht etwas, was Kommunikationspsycholog*innen „Schutzschweigen“ nennen. Man hält sich zurück, um andere nicht zu überfordern und ignoriert dabei die eigene Wahrnehmung, sich selbst und andere betreffend. Langsam und schleichend entsteht eine neue kommunikative Grundtendenz im Team: Niemand will mehr kritisch sein. Also schweigen alle aus Rücksicht, Bequemlichkeit oder Angst, das fragile Miteinander zu stören. Was also kurzfristig stabilisierend erscheint, kann langfristig jede Lernbewegung und jede offene, ehrliche Teamkultur unterdrücken.

Schweigen ist keine Leere, sondern ein stiller Störfaktor

Wir alle wissen, Konflikte verschwinden nicht, sie verändern nur ihre Form. In der Stille wachsen unausgesprochene Kränkungen, Missverständnisse und Rückzugsstrategien. Was bleibt, ist eine Atmosphäre aus vorsichtiger Höflichkeit, persönlicher Verletztheit, innerer Kündigung, Abgrenzung und Selbstschutz. Ein toxischer Cocktail, der nicht nur einem Start-up die Existenzgrundlage raubt. Denn nicht Streit zerstört Teams, sondern fehlende Reibung und die damit verbundene Klärung. In einer stillen und zurückhaltenden Atmosphäre kann Selbstzensur zur Tagesordnung werden, kreative Ansätze werden im Keim erstickt.

Die sieben Red Flags einer stillen Teamkultur

Eine belastete Unternehmenskultur ist an folgenden Signalen erkennbar:

- In Meetings sprechen immer dieselben; meist eine bis drei Personen.

- Auf Feedback und Verbesserungsvorschläge wird grundsätzlich verzichtet.

- Die freiwillige Beteiligung an optionalen Aufgaben sinkt rapide.

- Informationen werden bewusst zurückgehalten.

- Kreativitäts- und Innovationsverluste werden sichtbar.

- Unsicherheit und Erschöpfung der Mitarbeitenden werden deutlich spürbar.

- Die Körpersprache der Mitarbeitenden spricht Bände (verschränkte Arme, starre Körperhaltung, abschweifende Blicke). „Passt schon“- oder auch „Mir egal“-Reaktionen ersetzen offene Diskussionen.

Die Rückkehr zu Klarheit und Transparenz ohne Angst vor Konflikten

Das Gefühl von Sicherheit im Unternehmen entsteht nicht durch Wertetafeln an der Wand. Es ist die Form der Führung, die Unsicherheiten wahrnimmt, aushält und entscheidend trägt.

Wenn Gründer*innen sagen „Ich nehme Stille wahr. Ist das Zustimmung, Nachdenklichkeit, Ablehnung oder Unsicherheit? Wer empfindet das auch?“ entsteht Raum für das, was Deeskalation ausmacht: Verbindung statt Bewertung.

In solch einem betrieblichen Umfeld lernen Teammitglieder: Hier darf man ehrlich sein, ohne verurteilt zu werden. Doch wie gelingt das? Es kann helfen, regelmäßig Räume zu schaffen, in denen Fehler analysiert werden. Dabei liegt der Fokus nicht auf Schuldfragen, sondern auf dem riesigen Wachstumspotenzial, das mit Fehlern einhergeht. Denn neben individuellen Faktoren, sind Fehler häufig Indikatoren für Verbesserungsbedarf in strukturellen Abläufen des Unternehmens.

Fragen wie „Was können wir als Team daraus lernen?“ und „Welche Struktur braucht Veränderung, um ähnliche Situationen in Zukunft zu vermeiden?“ können eine Teamkultur bewusst fördern, in der konstruktiv mit Kritik gearbeitet wird, zum Beispiel mit „Lesson-learned“-Slack-Threads statt persönlichen Schuldzuweisungen.

Eine etwas anonymere und niederschwellige Methode kann der „Markt der Konfliktlösung“ sein. Dazu schreibt jedes Teammitglied die Ursache aktueller Spannungen oder Unsicherheiten anonym auf eine Karte. Die Karten werden in der Mitte des Raumes verteilt und die Teammitglieder haben im Anschluss die Aufgabe, sich eine Karte auszusuchen und Lösungen für das Problem vorzuschlagen. Auf diese Weise kommen Konflikte buchstäblich zeitnah auf den Tisch und können kollektiv gelöst werden.

Drei Mikro-Übungen gegen das Schweigen

Diese drei Interventionen verhindern, dass Teams in kritische Dynamiken rutschen:

Die „Zweifelrunde“: Bei der Vorstellung neuer Konzepte kann es helfen, bewusst die möglichen Probleme einer Idee anzusehen und damit die kollektive Problemlösungskompetenz der Mitarbeitenden zu fördern. Dazu wird mit „Blitzlicht-Methode“ erfragt: Was spricht dagegen? Zweifel werden aktiv erfragt und die Teammitglieder haben gemeinsam die Möglichkeit, sich kreativ einzubringen und nach Lösungen und Alternativen zu suchen. So können Prozesse optimiert werden, bevor Probleme entstehen. Vielleicht wird gealbert und gelacht, vielleicht gestritten, aber in jedem Fall werden eine offene Meinungskultur im Team und die Verbindung untereinander gefördert.

Das „Freiraum-Meeting“: Wöchentlich 20 Minuten, keine Agenda, keine Entscheidungen. Nur drei Fragen: Was lief diese Woche emotional gut? Wo habe ich etwas heruntergeschluckt, das mich noch beschäftigt? (3-Tage-Regel: Wenn ich dann immer noch dran denke, ist es klärenswert). Was will ich ansprechen, ohne dass es persönliche Konsequenzen hat? Das ist Deeskalation in Reinform, präventiv statt reaktiv.

Vielschichtige Rollen trennen, bevor sie kollidieren: „Ich spreche jetzt als Entwicklerin, nicht als Freundin.“ Indem wir diese Rollen klar trennen, stellen wir sicher, dass persönliches Feedback nicht durch Beziehungsnähe blockiert wird.

Strukturen schaffen, die Sicherheit und Wachstum fördern

Der häufigste Grund für Unzufriedenheit am Arbeitsplatz ist die fehlende Wertschätzung im Team. Statt unter neidischen Blicken der Belegschaft den/die „Mitarbeiter*in des Monats“ zu küren und damit den Konkurrenzdruck zu erhöhen, könnte man auch wöchentlich eine moderierte „10-Minuten-Danke-Runde“ einführen.

Sie würde die Teamleistung in den Fokus stellen und beispielsweise verdeutlichen, dass Einzelne nur deshalb Höchstleistungen vollbringen können, weil andere sie unterstützen. Das schafft psychologische Sicherheit, die gerade in Start-ups entscheidend ist, deren Erfolg von Experimentierfreude und schneller Umsetzung abhängt.

Die Autorin Josefine Wilberg ist Deeskalationstrainerin, Dozentin und psychologische Ersthelferin, www.mindandmoments.com

Die Einsamkeit gründet mit

Von außen wirkt die Start-up-Welt bunt, laut und gut vernetzt. Wer gründet, lernt oft auch das Gegenteil kennen.

Wer montags beim Networking auftaucht, dienstags mit anderen Gründer*innen sportelt und mittwochs vor Investor*innen pitcht, wirkt nach außen alles andere als allein. Und doch: Das Gründen kann sich einsamer anfühlen, als es aussieht. „Am Anfang kapselst du dich automatisch ab; nicht, weil du willst, sondern weil du einfach keine Zeit hast“, so Paul Lind, Co-Founder und CEO von reebuild. „Ich glaube, viele, mich eingeschlossen, unterschätzen, wie viel Zeit eine Gründung wirklich frisst.“ Und da die Zeit fehlt, leiden Schlaf, Gesundheit und soziale Kontakte.

Verbindungen ersetzen keine Verbundenheit

Netzwerkveranstaltungen helfen kaum. „Jeder erzählt, wie geil alles läuft, aber keiner spricht über Probleme“, so Lind. Es sei ein bisschen wie eine Fassade. In seiner eigenen Branche, der Bauwirtschaft, erlebt er es anders: „Da reden die Leute offener.“ Mit reebuild haben Lind und sein Team eine Softwarelösung entwickelt, die administrative Prozesse auf Baustellen automatisiert. „In der Baubranche gibt es noch echte Handschlagqualität. Du kannst Kunden sagen: ‚Hey, wir haben da ein Problem‘ – und die Leute sind verständnisvoll und helfen auch gern“, erzählt Lind. In der Start-up-Szene sei das anders; viele seien auf der Suche nach Funding, da wolle niemand sein Image negativ konnotiert haben.

Maggie Childs, unter anderem Co-Founderin und CEO von mypaperwork.ai, hat ähnliche Erfahrungen gemacht: Besonders belastend findet sie die soziale Leere in Momenten, in denen man niemanden zum ehrlichen Austausch hat: „Diese Events sind gut, um Kontakte zu knüpfen. Aber wenn’s dir richtig schlecht geht, ist da oft niemand. Dann merkst du: Du kannst genauso einsam sein unter Tausenden von Menschen.“

Arbeitspsychologe Kurt Seipel hat etwa 7000 Gründungen von Start-ups begleitet und beobachtet dasselbe Muster: „Viele stellen sich super dar, weil sie Investoren oder die Community überzeugen wollen. Probleme bleiben da eher im Verborgenen.“ Networking sieht er trotzdem als wichtig – solange der Austausch auf Augenhöhe stattfindet. Gründer*innen rät er, sich Verbündete zu suchen, die wirtschaftlich nicht vom Unternehmen profitieren. „Man braucht jemanden, der keinen Nutzen vom Start-up hat, aber zuhört“, so Seipel.

Viele Gründer*innen kämpfen

Tatsächlich zeigt eine Studie aus England, dass sich drei Viertel der Start-up-Gründer*innen einsam fühlen – ein signifikant höherer Anteil als unter den CEOs im Allgemeinen, also jenen Personen, die an der Spitze eines Unternehmens stehen, unabhängig davon, ob sie es gegründet haben oder nicht. Hinter der Untersuchung steckt unter anderem Christina Richardson, Gründerin der Coaching-Community Foundology und Professorin am University College London. Sie und ihr Team haben 400 Founder*innen befragt. Ihr Fazit: Viele Gründer*innen berichten von Problemen mit ihrer mentalen Gesundheit – und nur vier von zehn fühlen sich gut unterstützt.

Derart drastische Beobachtungen hat Arbeitspsychologe Seipel zwar nicht gemacht, aber dass es die Problematik gibt, steht außer Frage. Zudem können Faktoren wie das Fehlen eines geregelten Arbeitslebens, Unsicherheit oder finanzielle Probleme zur Verunsicherung beitragen, die mit sozialer Isolation verbunden sein kann.

Co-Founder*innen als Fels in der Brandung

Zwar kein Allheilmittel, aber ein guter Stützpunkt sind Co-Founder*innen. Und die haben oft nicht nur einen sozialen Mehrwert: „In Deutschland hat man herausgefunden, dass Gründungen dann am erfolgreichsten sind, wenn es Teamgründungen sind. Sie sind erfolgreicher, weil man sich gegenseitig erdet – wenn die Kommunikation stimmt“, so Seipel.

Founderin Maggie Childs hat in der Vergangenheit sowohl alleine als auch im Team gegründet – und spricht von einem enormen Unterschied. „Am Anfang war ich alleinige Gründerin im Sinne von: Ich hatte zwar ein Gründungsteam, aber das waren Angestellte. Ich habe als einzige Gesellschafterin und Geschäftsführerin angefangen. Und das ist schon hart – alles liegt bei dir, alles ist deine Schuld, alles ist dein Problem“, erzählt Childs. Bei mypaperwork.ai, wo Migrationsprozesse einfacher gemacht werden sollen, arbeitet sie mit zwei Co-Foundern zusammen. „Das Schöne an Co-Foundern ist wirklich, dass wir die Bereiche klar verteilt haben, dass wir uns gegenseitig um Rat fragen und ehrlich miteinander reden können, wenn wir überfordert sind.“ Natürlich gebe es auch Nachteile, immerhin muss man in einem Team auch Kompromisse eingehen. Childs nimmt es mit Humor: „Manchmal will ich beide natürlich erwürgen – das sind dann die Momente, in denen ich denke: Ich will es ganz anders machen. Aber ja, besser als alles alleine entscheiden zu müssen ist es auf jeden Fall.“

Auch Paul Lind hat einen Co-Founder und empfindet das als absolute Bereicherung. „Ich könnte mir überhaupt nicht vorstellen, Solo-Founder zu sein. Ich bin extrem froh, einen Co-Founder zu haben. Du hast dann irgendwie das Gefühl, ‚gemeinsam einsam‘ zu sein. Vielleicht seid ihr beide unglücklich – aber ihr könnt euch trotzdem gegenseitig pushen. Und das hilft einfach“, erzählt er. Trotzdem bleibe jeder mit manchen Dingen auch allein.

Gehaltstransparenz wird zur Pflicht – wie offene Zahlen die Jobsuche verändern

Die neue EU-Richtlinie zur Gehaltstransparenz, die 2026 in Kraft tritt, dürfte die Jobsuche wieder einmal entscheidend verändern. Das sollten Arbeitgebende wissen.

So sollen Gehaltsangaben künftig bereits im Bewerbungsprozess erfolgen, jährliche Informationen zu Entgeltkriterien werden Pflicht, und bei Lohndiskriminierung liegt die Beweislast künftig bei dem / der Arbeitgeber*in. Sanktionen bei Verstößen sorgen für zusätzlichen Druck auf Unternehmen, faire Vergütungen umzusetzen.

Damit ist klar: Wer sich jetzt schon auf die neuen Spielregeln einstellt, verschafft sich nicht nur einen Wettbewerbsvorteil im Kampf um Fachkräfte, sondern vermeidet auch rechtliche Risiken. „Gehälter offen kommunizieren – für viele Unternehmen noch eher ungewohnt, für Bewerberinnen und Bewerber heute jedoch ein entscheidender Faktor“, bestätigt Jan-Niklas Hustedt, Geschäftsführer der Sparkassen-Personalberatung. Laut einer Stepstone-Befragung von 2024/2025 erhöhen klare Gehaltsangaben die Wahrscheinlichkeit, dass sich Kandidatinnen und Kandidaten bewerben, deutlich. Jede zweite Person hat schon auf eine Bewerbung verzichtet, wenn das Gehalt fehlt.

Wer schweigt, verliert?

Transparenz in Sachen Gehalt prägt das Image eines Unternehmens in der heutigen Zeit nachhaltig. So erhalten Bewerber*innen durch entsprechende Angaben eine realistische Orientierung. Für 76 Prozent der Befragten entscheiden Informationen über die Vergütung darüber, ob ein Jobangebot interessant erscheint. „So vermeiden klare Zahlen auch Frust in späteren Gesprächsrunden, wenn Gehaltsvorstellungen plötzlich auseinandergehen“, weiß der Recruiting-Experte. „Gleichzeitig signalisieren Unternehmen damit auch eine offene Kommunikation, Wertschätzung und Vertrauen.“ Ganze 82 Prozent der Menschen hierzulande befürworten eine allgemeine Gehaltstransparenz ausdrücklich. Spätestens mit Inkrafttreten der EU-Richtlinie wird Offenheit nicht mehr nur ein Nice-to-have sein, sondern ein Muss, für Arbeitgebende, die wettbewerbsfähig bleiben wollen.

Klare Zahlen schaffen Vertrauen

Unternehmen profitieren so auch von einem besseren Employer Branding, denn 86 Prozent der Kandidat*innen bewerten Firmen positiv, wenn Stellenanzeigen transparente Gehälter enthalten. Gehaltsangaben fördern relevante Bewerbungen und reduzieren Zeitverluste durch unpassende Kandidaturen. Klare Kommunikation schafft zudem eine Situation auf Augenhöhe, in der keine überflüssigen Verhandlungen nötig sind. Gehaltstransparenz wirkt zudem als Instrument gegen den Gender Pay Gap. Aktuell liegt die Lohnlücke in Deutschland bei rund 15 Prozent – 2020 lag sie noch bei knapp 19 Prozent. Der Experte hält fest: „Offene Gehaltsstrukturen ermöglichen eine faire Vergütung und tragen so dazu bei, Diskriminierungen zu vermeiden.“ Unternehmen, die eine solche Transparenz in ihrem Bewerbungsprozess leben, positionieren sich damit auch als fortschrittliche Arbeitgeber und setzen ein starkes Zeichen für Gleichberechtigung.

Offenheit lohnt sich doppelt

Das Entgelttransparenzgesetz existiert zwar schon seit 2017 und gewährt Beschäftigten in Firmen ab 200 Mitarbeitenden Auskunft über vergleichbare Gehälter. Ab 500 Mitarbeitenden verpflichtet das Gesetz Unternehmen zusätzlich zu regelmäßigen Berichten über Entgeltgleichheit. Doch erst durch die neue EU-Richtlinie erhält das Thema echten Schub: Offene Gehaltsangaben fördern Vertrauen, sparen Zeit und ziehen passende Bewerber*innen an. Gleichzeitig leisten sie einen Beitrag zu fairer Bezahlung und Gleichberechtigung. „Wer diese Transparenz jetzt schon aktiv lebt, kann die kommenden Vorgaben nicht nur stressfrei erfüllen, sondern sich als moderner, verantwortungsvoller Arbeitgeber positionieren“, so Hustedt. Für Kandidat*innen bedeutet das: eine fundierte Entscheidungsgrundlage und mehr Sicherheit bei der Jobsuche.

Chef*in oder Gottheit?

Wenn Gründende ihr Unternehmen lieber kontrollieren als skalieren und so zum/zur größten Skalierungsfeind*in des eigenen Unternehmens werden. Über die Demut des Loslassens.

Es gibt eine Wahrheit über Gründende, die in keinem Pitch Deck steht und auf keiner Start-up-Konferenz ausgesprochen wird: Viele scheitern nicht nur am Markt, sondern vor allem an sich selbst. Nicht, weil sie zu wenig können oder zu wenig leisten, sondern weil sie zu viel wollen. Zu viel Kontrolle, zu viel Macht, zu viel Ego. Diese Beobachtung ist so schmerzhaft wie eindeutig: Aus dem/der visionären Gründer*in wird der/die größte Skalierungsfeind*in des eigenen Unternehmens.

Die Walnussbaum-Falle

Gründende sind oft wie Walnussbäume in der Unternehmenslandschaft: mächtig und prägend. Doch wer schon einmal unter einem Walnussbaum gestanden hat, wird bemerken: In seinem Schatten wächst nichts. Viele Start-ups – insbesondere in der Beratungs-Industrie, sind um die Persönlichkeit, das Charisma und den Erfahrungsschatz der Gründenden konstruiert. Das funktioniert für die ersten Jahre oft erstaunlich gut und überzeugend. Doch spätestens dann tappen nicht wenige Gründe*innenpersönlichkeiten in die Walnussbaum-Fall: In ihrem enormen Schatten drohen Talente zu verkümmern, bevor sie überhaupt die Chance haben zu gedeihen.

Es gibt keinen Backup-Guru. Gerade bei beratungsintensiven Geschäftsmodellen wird das fatal: Das gesamte Unternehmen kreist um eine Person, ihre Expertise, ihre Ausstrahlung. Was passiert, wenn diese Person ausfällt, überlastet ist oder – noch schlimmer – zum Flaschenhals wird?

Holger Tumat, Co-Gründer von JobRad, kennt die Problematik. Jobrad hat den Sprung vom Start-up in ein gestandenes, mittelständisches und erfolgreiches Unternehmen längst geschafft. Er bringt es auf den Punkt: „Ich glaube, das Entscheidende ist, dass man als Gründer, als Unternehmer nicht loslassen kann. Und das ist ein Vorteil, manchmal eben auch ein Nachteil.“

Der Vorteil? Diese Hartnäckigkeit, diese obsessive Detailverliebtheit erweckt Startups überhaupt erst zum Leben. Carsten Maschmeyer, einer der bekanntesten Investoren des Landes, hat bei seinen Investmentrunden ein klares Prinzip: „Ich investiere weniger in Ideen als in Teams.“ Er glaubt an die Kraft des Commitments des Gründungsteams.

Der Nachteil? Genau diese Eigenschaften können das Unternehmen, wenn sie nicht moderiert werden, den eigenen Erfolg später aushebeln.

Emotionale Skalierungsgrenzen

Skalierungschancen offeriert der Markt. Doch diese Formel greift zu kurz. Wachstum von Start-ups ist auch immer eine Frage von systematischer Organisationsentwicklung. Nicht selten herrscht noch immer der/die Gründer*in, die jeden Kundenvertrag persönlich durchkämmt wie ein(e) Archäolog*in antike Scherben, obwohl das Team längst 50 Seelen zählt. Da thront der/die Gründer*in in jedem Meeting wie ein(e) wohlwollende(r) Patriarch bzw. Patriarchin, davon überzeugt, den einen richtigen Weg zu kennen, wie das Unternehmen zu führen ist.

Auch die Mitarbeitenden der ersten Stunde ächzen nicht selten unter kulturellen Wachstumsschmerzen. Wenn aus der Pizza-Bohème im Großraumbüro von einst die Betriebskantine im Erdgeschoss wird, erscheint die Anfangszeit idyllisch. Aus spontanen Eingebungen am Kickertisch werden liturgische Abstimmungsrunden. Was zuvor in einem kurzen One-and-One geklärt wurde, erstickt nun in endlosen Meetingschleifen. Diese emotionalen Skalierungsgrenzen sind härter als jede Finanzierungsrunde. Es ist der Moment, in dem Gründende erkennen müssen: Die Fähigkeiten, die ein Start-up zum Leben erwecken, sind nicht dieselben, die es zum Skalieren bringen.

„Wir haben ja eine Kultur mit aufgebaut, die sehr stark auf Eigenverantwortung setzt, auf Vertrauen. Und mit der Größe kommt zwangsläufig eine andere Form von Struktur“, beschreibt Holger Tumat diese anspruchsvolle Transformation.

Die Krux: Nicht nur die Gründenden kämpfen mit dem Loslassen. Auch die Mitarbeitenden der ersten Stunde trauern der kuscheligen Start-up-Atmosphäre nach. So wird Organisationsentwicklung schnell zur Trauerarbeit.

Gründende vs. Unternehmer*in: ein Identitätsproblem

Die Trauer hat noch eine tiefere Dimension, die oft übersehen wird: Viele Gründende fremdeln mit dem Begriff Unternehmer*in. Gründer*in sein klingt visionär, kreativ, revolutionär. Unternehmer*in hingegen? Das riecht nach Macht, nach Hierarchie, nach alten weißen Männern in Anzügen.

Dorothea von Wichert-Nick, die Gründende auf dem Weg zum CEO begleitet, kennt das Dilemma: „Mein Unternehmen wächst, aber ich wachse nicht mit.“ Dieser Satz fällt in ihren Beratungen immer wieder. Die Gründenden spüren, dass sie selbst zum Flaschenhals werden, aber der Übergang vom operativen Macher zum reifen Leader ist der kritischste Schritt.

Das Paradox: Aus Angst, die ursprüngliche Startup-DNA zu verlieren, werden notwendige Veränderungen aufgeschoben. Doch genau diese Vermeidungshaltung führt zur Bedrohung der kulturellen Identität. Wenn der Veränderungsdruck so groß wird, dass überhastete Anpassungen vorgenommen werden müssen, entsteht ein kulturelles Vakuum: irgendwo zwischen kleinem Fisch und zahnlosem Hai.

Erfolgreiche Gründer*innenpersönlichkeiten zeichnen sich genau dadurch aus, dass es ihnen gelingt, aus einer Idee, ein gesund wachsendes Unternehmen aufzubauen und ihre Rolle ebenfalls weiterzuentwickeln, bspw. mithilfe eines Führungstrainings.

Philipp Westermeyer von OMR zieht für sich selbst das Resümée: „Heute bin ich eher Unternehmer, aber ich bin auch immer Gründer. Und ich glaube, das ist auch okay.“ Diese begriffliche Klarheit ist mehr als Wortklauberei. Sie spiegelt die Bereitschaft wider, sich selbst immer wieder neu zu erfinden.

Der schwierigste Schritt: Den Weitblick bewahren, aber sich selbst überflüssig machen, ohne die Seele des Unternehmens zu verlieren.

Das Boutiquen-Syndrom

Es gibt sie, diese Gründenden, die ihre Unternehmen wie kostbare Bonsais hegen: klein, kontrollierbar, perfekt gestutzt. Die lieber Herr/Herrin über ein exklusives Reich bleiben, als den Sprung ins unberechenbare Wachstum zu wagen. Das wäre ehrenhaft, wenn es eine bewusste Entscheidung wäre.

Problematisch wird es, wenn diese Entscheidung aus Angst getroffen wird. Angst vor Kontrollverlust, vor Komplexität, vor der Verantwortung für mehr Menschen. Dann, so warnt auch Dorothea von Wichert-Nick, wird aus der feinen Boutique ein selbstgebautes Skalierungsproblem: Keine Entwicklungsperspektiven für das Team, keine Wachstumschancen, keine Exit-Optionen.

Die Mitarbeitenden spüren das. Sie merken, wenn ihre Karriere an der Risikoaversion des Gründers zerschellt. Das Ergebnis: Brain Drain. Die Besten gehen zu Unternehmen, die ihnen Wachstum ermöglichen.

Die Demut des Loslassens

Man muss nicht denken, dass man unersetzlich ist. Dieser Satz klingt simpel, ist aber für viele Gründende eine Zumutung. Das Paradox der Gründung: Man muss sich engagieren, als sei man unersetzlich. Und man muss lernen, sich für ersetzbar zu halten, um es zu skalieren.

Loslassen ist ein Akt der Demut. Es bedeutet zu akzeptieren, dass andere Dinge anders und manchmal sogar besser machen können. Es bedeutet, das eigene Ego zugunsten des Unternehmens zurückzustellen.

Gutes Leadership = strategisches Loslassen

Wie geht das konkret? Hier drei Ansätze aus der Praxis:

1. Delegiere deine Lieblingsprojekte zuerst: Nicht die lästigen Aufgaben abgeben, sondern bewusst die Bereiche, die einem am Herzen liegen. Das schmerzt und zeigt dem Team, dass man es ernst meint.

2. Schaffe Redundanz in der Expertise: Für jeden kritischen Bereich sollten mindestens zwei Personen verantwortlich sein. Das Ziel: Der/die Gründer*in wird zum Backup, nicht zum unersetzlichen Flaschenhals.

3. Institutionalisiere den Dissens: Etabliere Strukturen, in denen Widerspruch nicht nur möglich, sondern erwünscht ist. Gute Entscheidungen entstehen durch Reibung, nicht durch Harmonie.

Vom Kontrollfreak zum Möglichmachenden

Die erfolgreichsten Gründer*innen sind nicht die, die am längsten alles kontrollieren, sondern die, die am klügsten loslassen. Sie werden zu Möglichmacher*innen und Brückenbauer*innen. Sie schaffen Räume, in denen andere großartige Arbeit leisten können.

Das ist die härteste Lektion im Gründer*innenleben: Der größte Erfolg liegt darin, sich selbst überflüssig zu machen. Nicht als Person, aber als Bottleneck.

Chef*in oder Gottheit? Die Antwort ist klar: Ein(e) gute(r) Chef*in schafft andere Gottheiten. Ein(e) schlecht (r) bleibt allein auf dem Olymp. Und rätselt, warum das Unternehmen nicht gen Himmel steigt.

Das Loslassen ist schmerzhaft. Aber es ist der einzige Weg, wie aus einer guten Idee ein großes Unternehmen wird. Eine Schippe Demut und ein Denken in Möglichkeiten statt in Macht würde der Gründer*innenszene gut bekommen.

Die Autorin Jule Jankowski ist Deutschlands erste Arbeitsfeuilletonistin und Host des Podcasts GOOD WORK im brand eins-Netzwerk.

Tipp der Redaktion: Hier zum Nachhören: die GOOD WORK Folgen mit Dorothea von Wichert-Nick, Philipp Westermeyer, Carsten Maschmeyer und Holger Tumat.

Routine schafft Erfolg!

Wie du mit Geduld, Disziplin und Routine Exzellenz schaffst und dein Unternehmen langfristig erfolgreich aufstellst.

Erfolg klingt aufregend, oder? Große Deals, bahnbrechende Ideen, inspirierende Reden und dieser Nervenkitzel, wenn alles zusammenkommt. Doch hier folgt die unbequeme Wahrheit: Langfristiger Gründungserfolg hat weniger mit diesen Highlight-Momenten zu tun, sondern viel mehr mit der konsequenten Wiederholung scheinbar unspektakulärer Aufgaben. Klingt ernüchternd? Vielleicht. Aber genau hier liegt der Unterschied zwischen jenen, die langfristig wachsen, und denen, die nach einer anfänglichen Euphorie wieder von der Bildfläche verschwinden.

Langfristig schlägt Konsistenz Kreativität

Stell dir eine(n) Profisportler*in vor. Niemand wird Weltmeister*in, weil er/sie hin und wieder ein herausragendes Spiel abliefert. Es sind die unzähligen, oft unspektakulären Trainingseinheiten, die den Unterschied machen. Ähnlich ist es als Gründer*in. Ja, deine Idee war genial. Ja, dein Pitch war großartig. Aber weißt du, was wirklich zählt? Die tägliche Disziplin, immer wieder die gleichen „langweiligen“ Dinge zu tun: Prozesse zu optimieren, E-Mails zu beantworten, Buchhaltung zu pflegen, Anfragen von Kund*innen zu managen.

Keine(r) postet auf LinkedIn: „Heute zum zehnten Mal hintereinander mein CRM gepflegt.“ Genau solche Aktivitäten sind es jedoch, die dein Business am Laufen halten. Sie sind das Fundament, die unsichtbaren Muskelbewegungen unter der Oberfläche. Ohne sie bricht alles zusammen.

Die Macht der Wiederholung

Erfolg ist ein Marathon, kein Sprint. Viele Gründer*innen unterschätzen, wie entscheidend es ist, konsequent an den Grundlagen zu arbeiten. Die tägliche Akquise, das ständige Finetuning der internen Abläufe, die regelmäßige Analyse von Zahlen – das sind die Bausteine eines stabilen Geschäfts. Manchmal fühlt es sich an, als würde man in einem Hamsterrad laufen. Aber genau dieses Hamsterrad ist oft das Sprungbrett für nachhaltiges Wachstum.

Kennst du das Gefühl, wenn du eine Aufgabe zum hundertsten Mal machst und denkst: „Das kann doch nicht der Schlüssel zum Erfolg sein!“ Doch, genau das ist er. Routine schafft Exzellenz. Meisterschaft kommt nicht durch einmaliges Talent, sondern durch ständige Wiederholung. Dafür bedarf es einer großen Portion Disziplin, besonders dann, wenn sich die Motivation mal wieder eine Auszeit gönnt.

Die Illusion der Abkürzung

Es gibt keinen magischen Shortcut zum Erfolg. Natürlich gibt es Glückstreffer, und ja, manchmal explodieren Start-ups über Nacht. Aber für die meisten ist es ein langer, harter Weg, geprägt von Ausdauer und Wiederholung. Die erfolgreichsten Gründer*innen sind nicht diejenigen, die auf den nächsten großen Hype aufspringen, sondern jene, die bereit sind, Tag für Tag diszipliniert an ihrem Business zu arbeiten.

Erfolg ist keine Rakete, die senkrecht nach oben schießt, sondern eher wie eine Bergwanderung: anstrengend, manchmal frustrierend, aber mit jeder Etappe kommst du dem Ziel näher. Und das Beste daran? Du entwickelst dich unterwegs mit.

Wie du langweilige Aufgaben spannend machst

Jetzt denkst du vielleicht: „Okay, ich verstehe, dass ich durchhalten muss. Aber wie halte ich durch, wenn es sich so eintönig anfühlt?“ Gute Frage! Hier sind einige Strategien:

- Setze klare Ziele: Auch die monotonste Aufgabe ergibt Sinn, wenn du sie als Teil eines großen Plans siehst. Mach dir bewusst, wofür du arbeitest.

- Gamification: Belohne dich für (kleine) Meilensteine. Fortschritt fühlt sich besser an, wenn du ihn sichtbar machst.

- Systeme statt Motivation: Verlass dich nicht darauf, dass du jeden Tag „Lust“ hast. Schaffe feste Routinen, die keine Willenskraft mehr kosten.

- Automatisiere, wo es geht: Nutze Tools, um repetitive Aufgaben effizienter zu gestalten. Digitalisierung ist nicht nur ein Buzzword, sie ist deine beste Mitarbeiterin.

- Wechsle die Perspektive: Stell dir vor, du wärst ein(e) Investor*in. Würdest du in jemanden investieren, der/die nur die spannenden Dinge erledigt?

- Finde Gleichgesinnte: Austausch mit anderen Gründer*innen kann motivieren, inspirieren und dich auf Kurs halten.

- Erkenne den langfristigen Wert: Viele Aufgaben erscheinen kurzfristig lästig, zahlen sich aber langfristig aus. Denke an einen Gärtner, der jeden Tag seine Pflanzen gießt – das Ergebnis sieht er erst später.

- Mache Pausen gezielt: Harte Arbeit bedeutet nicht, sich auszubrennen. Plane bewusst Erholungsphasen ein, um langfristig leistungsfähig zu bleiben.

Disziplin schlägt Stimmung

Motivation ist flüchtig, Disziplin bleibt. Gerade dann, wenn es langweilig, anstrengend oder zäh wird, zeigt sich, wie ernst es dir wirklich ist. Es ist einfach, motiviert zu sein, wenn alles läuft. Die eigentliche Arbeit beginnt, wenn du keine Lust hast und es trotzdem machst.

Die Kunst der Geduld

Ein weiteres Erfolgsgeheimnis gefällig? Geduld. Wir leben in einer Welt, in der alles schnell gehen muss. Wachstum, Reichweite, Erfolg – am besten gestern. Echte Unternehmer*innen wissen jedoch: Die besten Dinge brauchen Zeit. Große Unternehmen wurden nicht in einer Nacht aufgebaut. Es waren Jahre der konsequenten, manchmal eintönigen, aber essenziellen Arbeit, die letztlich den Unterschied gemacht haben. Geduld bedeutet nicht, passiv zu sein. Es bedeutet, kontinuierlich aktiv zu bleiben, auch wenn der Output auf sich warten lässt.

Die Langweiligen gewinnen

Es mag nicht sexy klingen, aber die Wahrheit ist: Große Erfolge entstehen nicht durch einzelne Geistesblitze, sondern durch tägliche, oft unscheinbare Arbeit. Das ist kein Mythos, sondern die Realität erfolgreicher Gründer*innen. Während andere sich vom nächsten Trend ablenken lassen, arbeitest du weiter. Während andere den Fokus verlieren, bleibst du dran. Das ist keine Schwäche, sondern dein (unfairer) Vorteil.

Der Preis der Konsequenz

Was dabei oft unterschätzt wird: Es kostet Kraft, Tag für Tag dieselben Aufgaben zu erledigen. Nicht, weil sie objektiv schwer wären, sondern weil unser Kopf nach Abwechslung schreit, nach Neuem, nach Reiz. Doch genau hier trennt sich die Spreu vom Weizen.

Erfolgreiche Gründer*innen bleiben fokussiert, sagen nicht bei jeder Gelegenheit: „Das könnten wir auch noch machen“, sondern sagen stattdessen öfter: „Nein. Das lassen wir jetzt bewusst weg.“ Denn Klarheit bedeutet nicht, alles zu tun, sondern zu wissen, was nicht zu tun ist.

Routine als Wettbewerbsvorteil

Warum ist das wichtig? Weil die meisten auf halber Strecke aufgeben. Sie verlieren den Glauben, wenn der große Durchbruch und die Likes ausbleiben oder keine(r) klatscht. Doch genau in diesem Moment beginnt der Unterschied. Wer durchhält, wenn es langweilig wird, gewinnt.

Denn während andere auf der Suche nach dem nächsten Kick sind, baust du dein Fundament – stabil, verlässlich, tragfähig. Routine ist kein Rückschritt. Sie ist dein Wettbewerbsvorteil. Erfolg liebt Wiederholung. Die Frage ist: Liebst du sie auch genug, um täglich anzutreten?

Fazit: Der Weg der Disziplinierten

Es sind nicht diejenigen mit der größten Idee, die gewinnen. Es sind jene, die sie am beharrlichsten umsetzen. Nicht die Genies dominieren den Markt, sondern die Ausdauernden, die Geduldigen, die Sturen. Diejenigen, die auch an Tag 1000 noch das tun, was an Tag eins funktioniert hat.

Wenn du dich also das nächste Mal bei einer scheinbar langweiligen Aufgabe erwischst, erinnere dich: Genau jetzt wächst dein Unternehmen; nicht im Rausch des Erfolgs, sondern in der Stille der Wiederholung. Denn wahre Größe entsteht nicht durch Glanz, sondern durch Tiefe.

Der Autor Markus Czerner ist Motivationsredner, Mindset-Experte und Sparringspartner für Führungskräfte. Er unterstützt Menschen dabei, ihr volles Potenzial auf die Bühne und ins Leben zu bringen.

Arbeitskräfte aus Polen und Tschechien: Gefragt wie nie – mit Starke Jobs zur optimalen Besetzung

Qualifiziertes Personal zu finden, wird zunehmend zur Herausforderung. Genau hier kommt der Blick über die Grenze ins Spiel.

Der Arbeitsmarkt steht nicht still – genau wie die Anforderungen an Unternehmen, flexibel und schnell auf Personalbedarf zu reagieren. Ob saisonale Auftragsspitzen, langfristige Vakanzen oder kurzfristige Ausfälle: Qualifiziertes Personal zu finden, wird zunehmend zur Herausforderung. Die Bewerberlage ist angespannt, viele Stellen bleiben unbesetzt.

Umso gefragter sind smarte Lösungen, die den Aufwand im Recruiting minimieren und zugleich zuverlässige Besetzungen ermöglichen. Genau hier kommt der Blick über die Grenze ins Spiel: Arbeitskräfte aus dem Ausland – insbesondere aus Polen und Tschechien – gewinnen an Bedeutung und bieten eine echte Alternative zur lokalen Suche.

Polen und Tschechien als Lösung: Nähe, Qualität, Verlässlichkeit

Wenn es um internationale Fach- und Hilfskräfte geht, stehen Polen und Tschechien ganz oben auf der Liste. Das hat gute Gründe: Die geografische Nähe ermöglicht schnelle Einsätze und unkomplizierte Anreisen. Hinzu kommt die hohe Qualifikation vieler Arbeitskräfte – von technischen Berufen bis hin zu gewerblichen Tätigkeiten.

In vielen Fällen sprechen die Bewerber bereits Deutsch oder Englisch, was die Zusammenarbeit deutlich erleichtert. Besonders gefragt sind Mitarbeitende aus diesen Ländern in Bereichen wie Logistik, Produktion, Pflege oder Bau – also überall dort, wo Anpacken gefragt ist.

Was viele schätzen: die Verlässlichkeit, Arbeitsmoral und Flexibilität, mit der diese Fach- und Hilfskräfte aus Osteuropa überzeugen. Kurz gesagt: Wer gute Leute sucht, findet sie oft direkt nebenan – jenseits der Grenze.

Klare Vorteile für Unternehmen: Flexibel bleiben, Aufwand sparen

Die Zusammenarbeit mit Arbeitskräften aus Polen und Tschechien bringt handfeste Vorteile mit sich. Unternehmen können schnell und gezielt auf Personalengpässe reagieren, ohne sich langfristig binden zu müssen. Besonders bei saisonalen Projekten oder schwankender Auftragslage zahlt sich diese Flexibilität aus. Auch der bürokratische Aufwand sinkt erheblich – vor allem, wenn eine erfahrene Vermittlungsagentur im Hintergrund agiert.

Die Personalsuche läuft deutlich effizienter, da Vorauswahl, Interviews und Dokumentenprüfung bereits erledigt sind. Gleichzeitig profitieren Betriebe von motivierten, qualifizierten Mitarbeitenden, die sich schnell einarbeiten und zuverlässig Leistung bringen.

Das spart Zeit, Nerven – und oft auch Kosten. Wer also flexibel bleiben will, ohne Qualität einzubüßen, fährt mit externer Unterstützung genau richtig.

Starke Jobs: Wenn Vermittlung mehr ist als nur ein Profilabgleich

Hinter einer erfolgreichen Personalbesetzung steckt mehr als ein gut klingender Lebenslauf. Starke Jobs weiß genau, worauf es ankommt – und begleitet den gesamten Prozess von Anfang bis Ende. Bereits bei der Auswahl der Kandidatinnen und Kandidaten wird sorgfältig geprüft: Qualifikationen, Sprachkenntnisse, Motivation. Nur wer wirklich passt, kommt überhaupt in die engere Wahl.

Danach übernimmt das Team die gesamte Organisation – von der Anreise über die Anmeldung bei Behörden bis hin zur ersten Einarbeitung im Unternehmen. Auch nach der Vermittlung bleibt Starke Jobs dran und steht beiden Seiten beratend zur Seite. So entsteht nicht nur eine schnelle Lösung, sondern eine langfristige Win-win-Situation für Unternehmen und Mitarbeitende.

Mensch im Mittelpunkt: Was gute Zusammenarbeit ausmacht

Starke Jobs setzt nicht auf Masse, sondern auf Klasse – und auf echte Partnerschaft. Statt anonymer Prozesse gibt es persönliche Betreuung und offene Kommunikation. Das gilt sowohl für Unternehmen als auch für die vermittelten Arbeitskräfte. Ziel ist nicht der schnelle Abschluss, sondern eine nachhaltige Zusammenarbeit, bei der sich beide Seiten wohlfühlen.

Dazu gehören faire Arbeitsbedingungen, transparente Abläufe und ein respektvoller Umgang miteinander. Wer mit Starke Jobs zusammenarbeitet, bekommt keine Standardlösung, sondern ein individuell abgestimmtes Konzept. So entstehen echte Erfolgsbeziehungen, die auf Vertrauen basieren – und weit über eine einfache Vermittlung hinausgehen. Denn letztlich zählt nicht nur, dass eine Stelle besetzt wird, sondern dass es wirklich passt.

Praktisch denken, clever besetzen – mit Starke Jobs auf Kurs

Wer dem Fachkräftemangel gelassen begegnen will, findet in polnischen und tschechischen Arbeitskräften eine verlässliche Lösung. Mit Starke Jobs gelingt der Zugang zu qualifiziertem Personal einfach, schnell und rechtssicher – ganz ohne bürokratischen Ballast. Die Kombination aus Erfahrung, persönlicher Betreuung und klaren Werten macht den Unterschied.

So entstehen Besetzungen, die nicht nur kurzfristig helfen, sondern langfristig überzeugen. Wer heute flexibel bleiben will, baut auf Partnerschaften, die funktionieren – und auf Menschen, die mit anpacken.

Senior Hires: Das stille Desaster der Skalierung

40 bis 60 Prozent der sogenannten Senior Hires in Start-ups scheitern vorzeitig. Daher gut zu wissen: Das sind die wichtigsten Eigenschaften von echten Top-Leuten für dein Start-up.

Die Series A ist durch, das erste große Kapital auf dem Konto – endlich kann das Start-up den erfahrenen Manager bzw. die erfahrene Managerin aus dem Konzern (Senior Hires) holen. Doch was als Quantensprung geplant war, endet nicht selten im Desaster. Nach sechs Monaten ist der/die Neue weg, hat aber bereits wichtige Mitarbeitende vergrault und die Kultur des jungen Unternehmens nachhaltig beschädigt. Ein Szenario, das sich erschreckend oft wiederholt.

Die eingangs erwähnte Wahrheit lautet: 40 bis 60 Prozent der Senior Hires in Start-ups scheitern vorzeitig. Ein Tabuthema in der Szene, weil es nicht nur finanziell teuer ist, sondern das Unternehmenswachstum um Jahre zurückwerfen kann.

Die Wurzel des Problems

Die Praxis zeigt: Das Scheitern liegt selten an mangelnder fachlicher Kompetenz. Die wahren Gründe sind subtiler. Konzernmanager*innen bringen oft eine Arbeitsweise mit, die in etablierten Strukturen funktioniert, aber ein Start-up lähmt. Sie unterschätzen die besondere Dynamik der Wachstumsphase und die Notwendigkeit, gleichzeitig strategisch zu denken und operativ aktiv mit anzupacken.

External Senior Hire: 12 entscheidende Talente – und Red Flags

Die erfolgreiche Integration eines Senior Hires ist wie ein Puzzle: Viele Teile müssen perfekt zusammenpassen. Im Folgenden lernst du die zwölf entscheidenden Fähigkeiten kennen, die über Erfolg oder Scheitern bestimmen. Ebenso wichtig sind die Stolperfallen (Red Flags), bei denen du hellhörig werden solltest.

1. Start-up-Erfahrung & Unternehmergeist

Vielversprechende Kandidat*innen kennen die Aufbauphase und haben sie mindestens einmal erfolgreich durchlaufen. Sie lieben es, Ordnung ins Chaos zu bringen und können gut damit leben, dass noch lange nicht alles perfekt ist. Schnelles Tempo und knappe Ressourcen nehmen sie als positive Herausforderung an, weil sie das Unternehmer-Gen mitbringen.

Red Flag: Senior Hires, die zu lange in etablierten Umfeldern gearbeitet haben und funktionierende Prozesse gewohnt sind.

2. Team Empowerment

Die neue Führungskraft begeistert ihr Team und hilft ihm über den Frust hinweg, nicht mehr direkt an die Gründer*innen zu berichten. Sie ist nah dran, baut nicht sofort neue Hierarchieebenen auf und entwickelt High Potentials, die zur Kultur passen.

Red Flag: Senior Hires, die nur führen wollen und direkt planen, ein zweites Level einzuziehen.

3. Entscheidungskompetenz

Start-ups leben von schnellen Entscheidungen. Ein erfolgreicher Senior Hire schafft einen klaren Entscheidungsrahmen für sein Team und konzentriert sich selbst auf die wirklich wichtigen Grundsatzentscheidungen.

Red Flag: Der/die Kandidat*in redet nur über Alltagsentscheidungen. Das weist auf Mikromanagement hin. Oder er/sie beschreibt nur sehr generische Entscheidungen.

4. Transparente Kommunikation

Als neue Zwischenebene kommunizieren External Hires offen in alle Richtungen, fördern Skip-Level-Meetings und sprechen auch kritische Themen mutig an. Sie schaffen Vertrauen statt Abschottung.

Red Flag: Senior Hires schotten das Team von den Gründenden ab. Frei nach dem Motto: Das musst du jetzt ja nicht mehr wissen, dafür bin ich da.

5. Kreative Lösungsfindung

Gute Manager*innen entwickeln individuelle Lösungen, statt Konzeptblaupausen zu kopieren. Dafür stellen sie zunächst viele Fragen und entwickeln ein tiefes Verständnis für das Geschäftsmodell.

Red Flag: Euer Kandidat, eure Kandidatin bietet euch ohne tieferes Verständnis eurer Herausforderung die „perfekte Lösung“ an und zieht das Team nach, ohne zu verstehen, wie ihr tickt.

6. Strategisch & Hands-on

Ideale Kandidat*innen denken strategisch, scheuen sich aber nicht, bei Bedarf selbst anzupacken. Sie interessieren sich für die Gesamtstrategie und die Komplexitäten anderer Bereiche.

Red Flag: Senior Hires lehnen es ab, operativ tätig zu werden und interessieren sich nicht für die Probleme der anderen Bereiche.

7. Netzwerk & Branchenkenntnis

Sie bringen wertvolle Kontakte mit und nutzen ihre Branchenerfahrung gezielt zur Weiterentwicklung des Teams und des Unternehmens.

Red Flag: Wildes Namedropping – die Quantität der Beziehungen ist wichtiger als die Qualität.

8. Leadership-Team-Fit

Senior Hires, die menschlich ins Führungsteam passen, ein sehr ähnliches Wertesystem teilen und gleichzeitig neue Perspektiven einbringen. Das Engagement im Leadership-Team sehen sie als wichtigen Teil ihrer Rolle.

Red Flag: Senior Hires, die nur auf ihren Job fokussiert sind. Kritisches Feedback aus dem Leadership-Team ist die Folge.

9. Resilienz